STIX (Structured Threat Information Expression) ve TAXII (Trusted Automated Exchange of Indicator Information), siber tehdit istihbaratının toplanması, paylaşılması ve analiz edilmesini kolaylaştırmak için kullanılan iki standarttır.

STIX, siber tehditler hakkında yapılandırılmış veri modelleri oluşturmak için kullanılan bir XML/JSON formatıdır. Bu format, tehditlerin tanımlanması, kategorize edilmesi ve tehditlerin kaynaklarına, etkilerine ve çözümlerine dair bilgileri içerir. STIX, siber tehditlerin hızlı ve etkili bir şekilde analiz edilmesine ve paylaşılmasına olanak tanır.

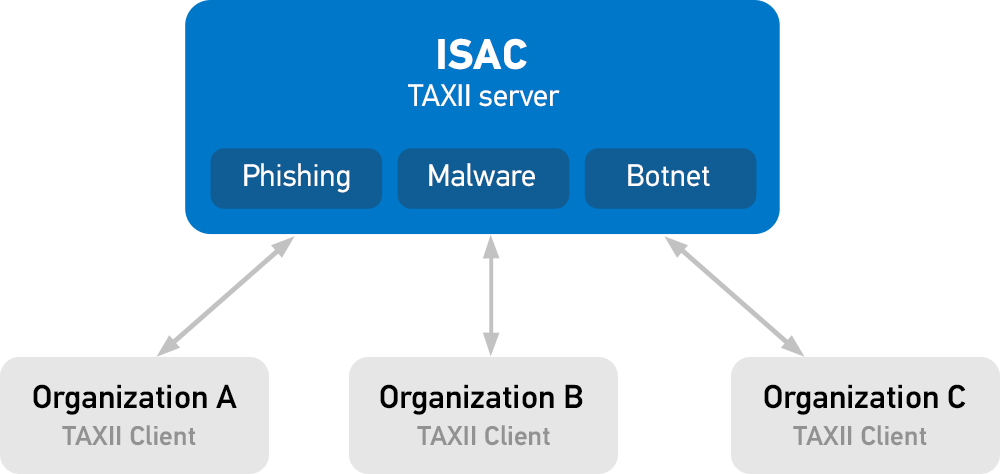

TAXII, STIX formatındaki tehdit istihbaratını paylaşmak için kullanılan bir protokoldür. Bu protokol, tehdit istihbaratı sağlayıcıları ve tüketicileri arasında güvenli bir şekilde veri alışverişi yapmayı sağlar. TAXII, tehdit istihbaratının otomatik olarak paylaşılmasına izin verir ve tehdit bilgilerinin güncellenmesini ve yönetilmesini kolaylaştırır.

STIX ve TAXII, siber güvenlik topluluğu arasında tehdit bilgilerinin paylaşılmasını ve analiz edilmesini kolaylaştırmak için yaygın bir şekilde kullanılan standartlardır.

İki tip TAXII sunucu standartı bulunmaktadır;

- Stix/taxii 1.x, veri yapısı XML’dir.

- Stix/taxii 2.x veri yapısı JSON’dır.

Kullanacağınız protokol sürümüne göre alabileceğiniz verilerin çeşitleri değişmektedir. En yaygın ve en eski olan sürüm 1.x olarak adlandırılmaktadır ve 2020 yılından itibaren protokole güncelleme gelmez. Onun yerine 2.x sürümü yayınlanmıştır.

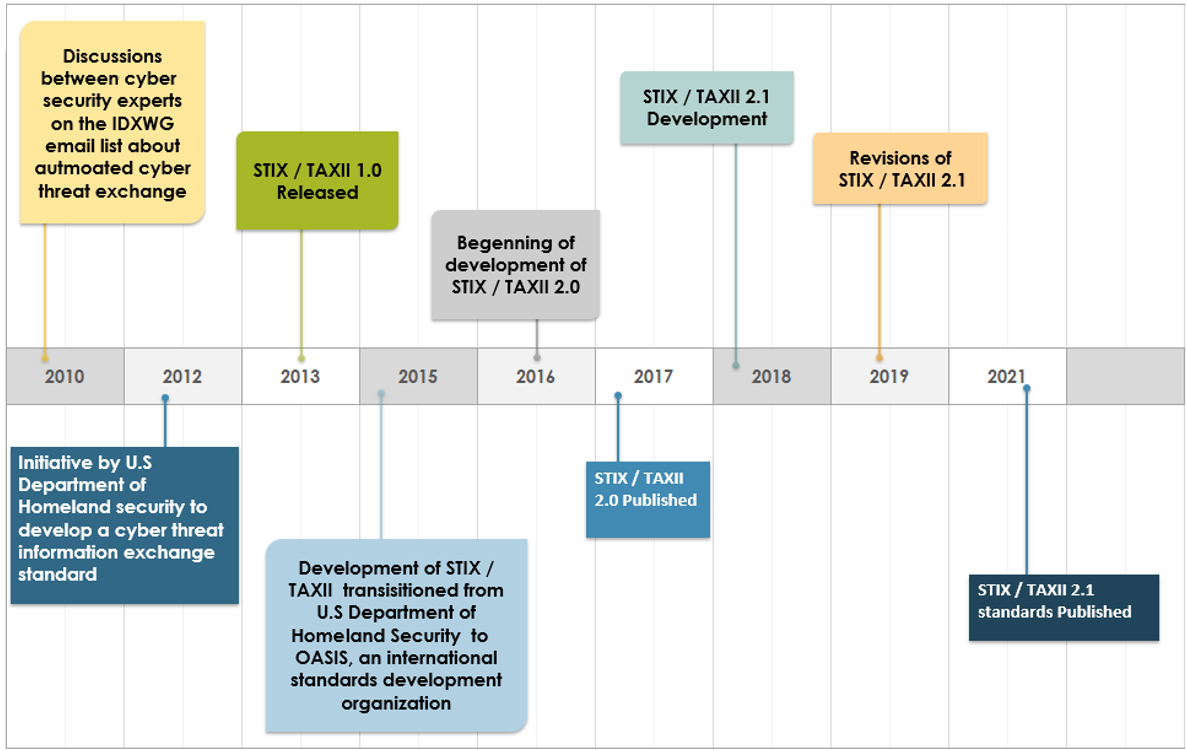

STIX ve TAXII’nin Tarihçesi

Aşağıdaki zaman çizelgesinde STIX / TAXII standartlarının kısa bir geçmişi gösterilmektedir.

Bir Taxii sunucusu içerisinde gönderilen STIX’in yapısı aşağıdaki gibidir. Kullanan kişi ve/veya kuruma pek çok bilgi sunar.

Aşağıda siber tehdit istihbarat ekipleri tarafından paylaşılan STIX 2.0 sürümüne uygun bir mesajımızı STIX Visualizer aracılığı ile görselleştirebilir daha net anlaşılmasını sağlayabilirsiniz.

{

"type": "bundle",

"id": "bundle--9f0725cb-4bc3-47c3-aba6-99cb97ba4f52",

"spec_version": "2.0",

"objects": [

{

"type": "marking-definition",

"id": "marking-definition--dc1b5371-1918-4e57-93f2-25d1d78d983f",

"created": "2017-07-18T22:00:30.404Z",

"definition_type": "statement",

"definition": {

"statement": "Copyright 2010, Damballa, Inc All Rights Reserved"

}

},

{

"type": "report",

"id": "report--c6c7ebc4-3f65-4375-b22d-313e894ab3d5",

"created": "2017-07-18T22:00:30.405Z",

"modified": "2017-07-18T22:00:30.405Z",

"name": "IMDDOS Botnet",

"labels": [

"threat-report"

],

"description": "The newly-uncovered IMDDOS Botnet is a commercial DDOS service hosted in China.",

"published": "2010-09-13T00:00:00.000Z",

"object_refs": [

"malware--efd5ac80-79ba-45cc-9293-01460ad85303",

"threat-actor--e234c322-0981-4aa4-ae03-f4037e6be83f",

"indicator--691d06b5-aa1d-46ec-97d6-e59ef9411b8a",

"indicator--b2ab314f-3a97-44d4-bfca-6a9857a6fe17",

"indicator--ca26195e-e3c0-4139-8e21-0af90c89bd27",

"indicator--644bc5dc-1627-4c3a-b9d8-bb2a9fa30567"

],

"object_marking_refs": [

"marking-definition--dc1b5371-1918-4e57-93f2-25d1d78d983f"

],

"external_references": [

{

"source_name": "Damballa, Inc.",

"url": "",

"hashes": {

"SHA-1": "4e0f4197d6d61f52f80a5560d78af599a37277c0"

}

}

]

},

{

"type": "malware",

"id": "malware--efd5ac80-79ba-45cc-9293-01460ad85303",

"created": "2017-07-18T22:00:30.405Z",

"modified": "2017-07-18T22:00:30.405Z",

"name": "IMDDOS",

"labels": [

"bot",

"ddos"

],

"description": "Once infected with this malware, a host becomes part of the IMDDOS Botnet",

"kill_chain_phases": [

{

"kill_chain_name": "lockheed-martin-cyber-kill-chain",

"phase_name": "exploit"

}

]

},

{

"type": "threat-actor",

"id": "threat-actor--e234c322-0981-4aa4-ae03-f4037e6be83f",

"created": "2017-07-18T22:00:30.405Z",

"modified": "2017-07-18T22:00:30.405Z",

"name": "(Unnamed) IMDDOS Threat Actor",

"labels": [

"criminal"

]

},

{

"type": "indicator",

"id": "indicator--691d06b5-aa1d-46ec-97d6-e59ef9411b8a",

"created": "2017-07-18T22:00:30.406Z",

"modified": "2017-07-18T22:00:30.406Z",

"name": "IMDDOS THLD",

"labels": [

"malicious-activity"

],

"description": "References to this domain are indicative of the presence of the IMDDOS malware in the environment",

"valid_from": "2010-04-01T00:00:00.000Z",

"kill_chain_phases": [

{

"kill_chain_name": "lockheed-martin-cyber-kill-chain",

"phase_name": "exploit"

}

],

"pattern": "[ domain-name:value = 'imddos.my03.com' ]"

},

{

"type": "indicator",

"id": "indicator--b2ab314f-3a97-44d4-bfca-6a9857a6fe17",

"created": "2017-07-18T22:00:30.406Z",

"modified": "2017-07-18T22:00:30.406Z",

"name": "IMDDOS THLD Traffic",

"labels": [

"malicious-activity"

],

"description": "Traffic to this domain indicates the source host is infected with IMDDOS malware",

"valid_from": "2010-04-01T00:00:00.000Z",

"kill_chain_phases": [

{

"kill_chain_name": "lockheed-martin-cyber-kill-chain",

"phase_name": "exploit"

}

],

"pattern": "[ network-traffic:dst_ref.type = 'domain-name' AND network-traffic:dst_ref.value = 'imddos.my03.com' AND network-traffic:dst_port = 9090 ]"

},

{

"type": "indicator",

"id": "indicator--ca26195e-e3c0-4139-8e21-0af90c89bd27",

"created": "2017-07-18T22:00:30.407Z",

"modified": "2017-07-18T22:00:30.407Z",

"name": "IMDDOS Infected Host",

"labels": [

"malicious-activity"

],

"description": "Presence of this registry key on a host indicates it is infected with the IMDDOS malware",

"valid_from": "2010-04-01T00:00:00.000Z",

"kill_chain_phases": [

{

"kill_chain_name": "lockheed-martin-cyber-kill-chain",

"phase_name": "exploit"

}

],

"pattern": "[windows-registry-key:key LIKE 'HKEY_LOCAL_MACHINE\\\\\\\\System\\\\\\\\CurrentControlSet\\\\\\\\Services\\\\\\\\SafePrec%' ]"

},

{

"type": "indicator",

"id": "indicator--644bc5dc-1627-4c3a-b9d8-bb2a9fa30567",

"created": "2017-07-18T22:00:30.407Z",

"modified": "2017-07-18T22:00:30.407Z",

"name": "IMDDOS C2 Traffic",

"labels": [

"malicious-activity"

],

"description": "Traffic to these domains indicates that the source host is under the control of the IMDDOS malware",

"valid_from": "2010-04-01T00:00:00.000Z",

"kill_chain_phases": [

{

"kill_chain_name": "lockheed-martin-cyber-kill-chain",

"phase_name": "control"

}

],

"pattern": "[ network-traffic:dst_ref.type = 'domain-name' AND network-traffic:dst_ref.value IN ('dns.ddos.im', 'win2003ddos.3322.org', 'woshindi.3322.org', 'pk518.3322.org', 'huanjue6369029.3322.org', 'qq603535.3322.org', 'qq188588.3322.org', 'hjff.3322.org', '198600.3322.org', 'ankankan.3322.org', 'yinn.3322.org') ]"

},

{

"type": "relationship",

"id": "relationship--ff918b21-2d4e-4e78-8ed8-417302195f0b",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "indicates",

"source_ref": "indicator--691d06b5-aa1d-46ec-97d6-e59ef9411b8a",

"target_ref": "malware--efd5ac80-79ba-45cc-9293-01460ad85303"

},

{

"type": "relationship",

"id": "relationship--0276f9d9-7679-4128-aa5a-dda8cd6518b4",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "indicates",

"source_ref": "indicator--b2ab314f-3a97-44d4-bfca-6a9857a6fe17",

"target_ref": "malware--efd5ac80-79ba-45cc-9293-01460ad85303"

},

{

"type": "relationship",

"id": "relationship--8984fb15-5bff-4ba2-bf2e-c5099a2afea0",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "indicates",

"source_ref": "indicator--ca26195e-e3c0-4139-8e21-0af90c89bd27",

"target_ref": "malware--efd5ac80-79ba-45cc-9293-01460ad85303"

},

{

"type": "relationship",

"id": "relationship--5b15d307-6751-4e95-a60f-f31cd0d250e1",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "indicates",

"source_ref": "indicator--644bc5dc-1627-4c3a-b9d8-bb2a9fa30567",

"target_ref": "malware--efd5ac80-79ba-45cc-9293-01460ad85303"

},

{

"type": "relationship",

"id": "relationship--1cef2734-91d2-4acb-9e4e-cda56ead4770",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "located-at",

"source_ref": "threat-actor--e234c322-0981-4aa4-ae03-f4037e6be83f",

"target_ref": "location--07608992-927e-434c-9cbd-bf45274290a0"

},

{

"type": "relationship",

"id": "relationship--80f31be7-1377-4143-86e9-3f9037d072ad",

"created": "2017-07-18T22:00:30.408Z",

"modified": "2017-07-18T22:00:30.408Z",

"relationship_type": "uses",

"source_ref": "threat-actor--e234c322-0981-4aa4-ae03-f4037e6be83f",

"target_ref": "malware--efd5ac80-79ba-45cc-9293-01460ad85303"

}

]

}Neden STIX/TAXII’ye ihtiyacımız var?

STIX ve TAXII gibi oluşturulan standartlar, siber tehdit istihbaratının farklı cihazlar, kişiler ve/veya kurumlar ile kolayca paylaşılmasını sağlar.

Ayrıca, siber güvenlik ile ilgilenen profesyonel kişilerin daha etkili bir şekilde iletişim kurmasına ve bilgi paylaşmasına yardımcı olur ve bize aşağıdaki soruların yanıtlarına bulaşmamızı sağlar:

- Tehdit aktörleri kimlerdir?

- Tehdit aktörleri kullandığı teknolojiler, araçlar ve altyapılar nelerdir?

- Saldırı nerede oldu?

- Saldırı ne zaman gerçekleşti? Bir zaman çizelgesi oluşturun.

- Neden hedef alındık?

- Motivasyonları ve niyetleri nelerdir?

- Düşman saldırıyı nasıl gerçekleştirdi?

- Etkisi nedir?

- Bu konuda nasıl bir işlem yapabiliriz?

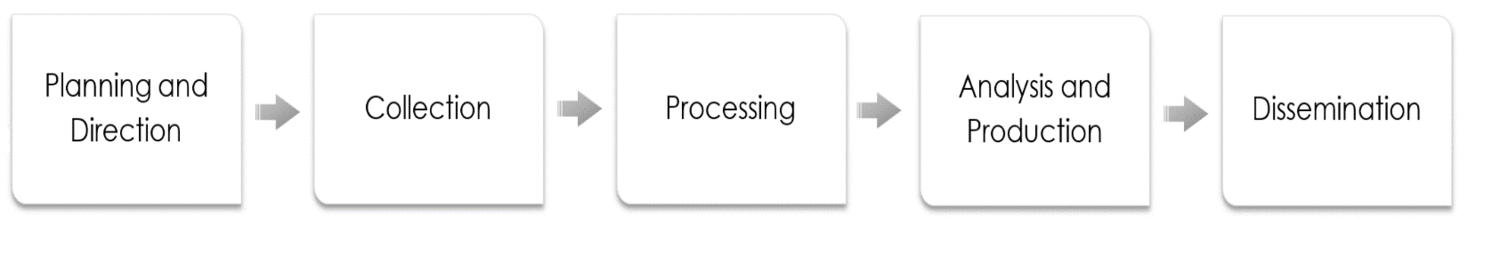

İstihbarat döngüsü nasıl işler?

Siber tehdit istihbaratı üretmek için nereden başlamalı? ve ne yapmalıyız? Siber tehdit istihbaratı üretim döngüsü beş adımdan oluşuyor, her adımda pek çok detay var ama kısaca bahsedeceğiz;

- Planlama: Her kurumun farklı istihbarat gereksinimleri veya ihtiyaçları illaki olacaktır, bunlar kurumdaki insanların CTI’dan ihtiyaç duyduğu talep ve bilgi boşluklarıdır. Kuruluşunuzun istihbarat ihtiyaçlarına göre, CTI ekibi bilgi toplamaya nereden başlamalıdır? ve hangi bilgileri toplamalıdır?

- Derleme: Bir önceki adımda planlanan yerden bilgi toplanması, işlenmesi ve analiz edilmesi.

- İşleme: Sunulacak bilgileri, analistin kolayca analiz edebileceği şekilde yapılandırılmış bir şekilde işlemek.

- Analiz: İşlenen bilgilerin analizi.

- Yaygınlaştırma: Analiz edilen bilgilerin paylaşılması.

STIX/TAXII Hangi Durumlar için Daha Efektif Kullanılabilir?

STIX, siber tehditleri analiz etme, modelleri belirleme, müdahaleleri hızlandırma ve siber tehdit istihbaratlarının paylaşılması dahil olmak üzere siber tehdit istihbarat yönetiminde yer alan bir dizi kullanım durumunu desteklemesi için kullanılabilir.

Açık Kaynaklı TAXII Araçları Nelerdir?

Ücretini ödeyerek TAXII sunucusu açabilir verilerinizi yayınlayabilirsiniz aynı zamanda açık kaynak sunucu çözümleri de sunulmaktadır ve basit bir şekilde kendi sunucularınızı bu yazılımlar aracılığı ile kurabilirsiniz.

- https://github.com/oasis-open/cti-python-stix2

- https://github.com/eclecticiq/OpenTAXII

- https://github.com/freetaxii/server

Bu araçlarda destek verilmez, güncelleme almaz ve sorunlarla boğuşmak durumunda kalabilirsiniz. Ayrıca kendi topluluğunuzu oluşturmanız vakit alacağı içinde veri güncelliğiniz pek olmayacaktır.

Ücretsiz TAXII sunucuları

Başta mitre olmak üzere pek çok siber güvenlik oluşumu ücretsiz olarak TAXII hizmeti sağlamaktadır, verileri 3 aylık ve yıllık güncellenen bu servisleri sistemlerinizde kullanabilirsiniz.

Kaynaklarda genellikle aşağıdaki IoC tipleri yayınlanır ve güncellenir, isterseniz tespit ettiğiniz IoC’leri gönderebilir incelenmesini isteyebilirsiniz.

- Bot IP

- Actor IP

- APT Email

- APT IP

- Bruteforce IP

- Compromised IP

- Malware IP

- DDoS IP

- Phishing email IP

- Phish URL IP

- Scan IP

- Spam IP

Taxii topluluğunu destekleyenler ve aktif olarak kullananların detaylı tam listesine ulaşmak için tıklayın

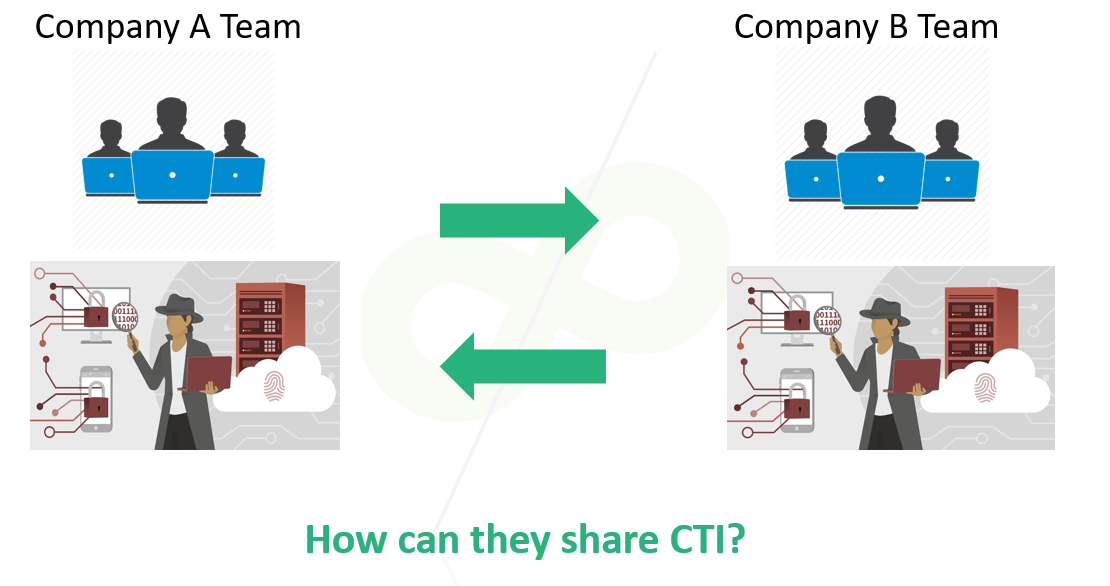

Siber tehdit istihbaratını neden paylaşmamız gerekiyor?

Kuruluşun ihtiyaçlarına göre siber tehdit istihbaratı üretmek, kuruluşun güvenlik durumu hakkında kararlar almaya başlamanın harika bir yoludur, ancak tehdit aralığını kapsamak için yeterli midir sizce?

Aynı sektörde benzer bir hizmet veren A ve B şirketi olmak üzere iki şirket olduğunu varsayalım. Aynı sektördeki şirketlerin aynı tehdit aktörü tarafından hedef alınma olasılığı yüksektir. A şirketine bir saldırı gerçekleşirse ve CTI ekibi bu saldırıyla ilgili siber tehdit istihbaratını üreterek saldırganın araçlarını ve modelini tespit etmişse ancak bu bilgiler B şirketi ile paylaşılmazsa, B şirketi aynı tehdit aktörü tarafından saldırıya uğrarsa saldırı başarılı olabilir, ancak CTI A şirketi tarafından paylaşılırsa önlenebilir.

Bu, CTI’yi iki şirket arasında paylaştırarak çözüme neredeyse ulaşabiliriz. Şimdi CTI’yi iki şirket arasında paylaşmanın faydasını görüyorsunuz, tüm bir endüstrinin veya iş sektörünün CTI’yi paylaşmak için işbirliği yaptığını ve bu kuruluşların karşı karşıya olduğu çok çeşitli tehditleri kapsamaya yardımcı olacağını hayal edin.

STIX/TAXII’nin avantajları nelerdir?

Tespit edilen siber tehdit istihbaratını hem kullanıcıların hem de makinelerin anlayabileceği şekle çevirdiğinden STIX, kullanıcı gruplarıyla standartlaştırılmış bir formatla neredeyse gerçek zamanlı bir şekilde paylaşma olanağı sağlar.

- Hem STIX hem de TAXII , siber tehdit istihbaratının manuel yöntemlerinin azaltılmasına yardımcı olur ve neredeyse tam otomatik çalışır.

- STIX formatı, birden çok formatta belge oluşturma ihtiyacınızı azaltır.

- TAXII, bilgileri e-posta ile dağıtma gereksiniminizi azaltır.

- Bir siber saldırının kaynağını daha kolay belirleyebiliriz.

- Kuruluşunuzun/sistemlerinizin karşı karşıya olduğu tehditleri daha kolay görebiliriz.

- Daha önce ilişkilendirilmemiş siber tehdit istihbaratı etkinliklerini anlayabiliriz.

- Kuruluş içinde ve dışında işbirliğine dayalı analiz yapabiliriz.

- Etkileyici bilgiler ile olayları daha iyi algılayabiliriz.

- Saldırılara daha hızlı yanıt verebiliriz.

- Gerçek Zamanlı CTI izleyebiliriz.

Bu standartların daha geniş çevrelerce kullanımı, tehdit istihbaratı analizlerinin paylaşılmasını kolaylaştırır.