Güvenlik araştırmacıları, AMD’nin Ryzen ve EPYC serisi işlemcilerde 13 kritik Spectre ve Meltdown benzeri güvenlik açığını keşfettiklerini, saldırganların hassas verilere erişmelerine, kalıcı kötü amaçlı yazılımları çip içine yerleştirmelerine ve tehlikeye atılan sistemlere tam erişim sağlamasına olanak tanıdığını iddia etti.

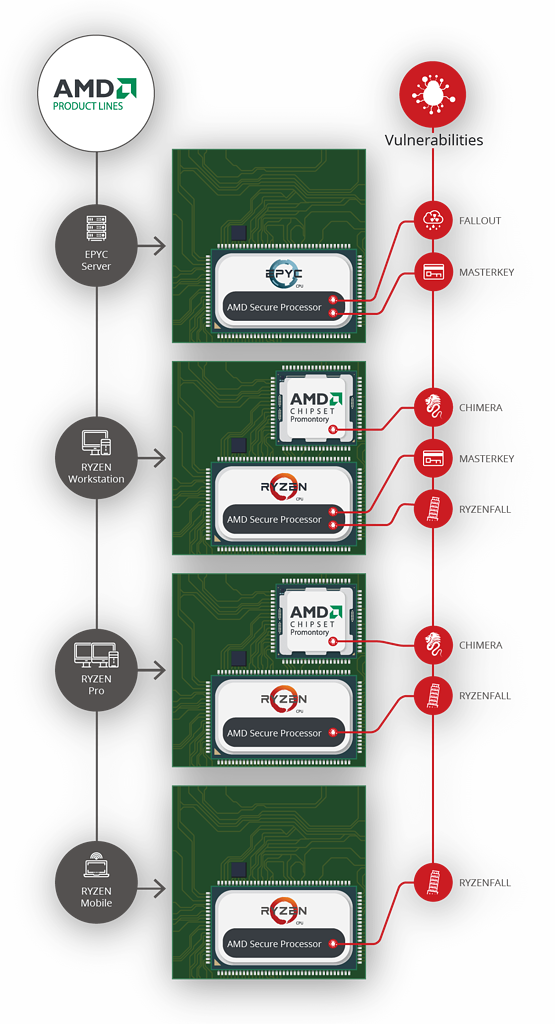

Tüm bu güvenlik açıkları, AMD’nin Zen mimarisi işlemcileri ve yonga setlerinin güvenli diye adlandırdığı bir bölümünde bulunuyor. Genellikle cihaz parola ve şifreleme anahtarları gibi hassas bilgileri depolar ve PC’nizi başlattığınızda kötü amaçlı bir durum olup olmadığından emin olur.(Açıklık ile pek emin olamıyor gibi)

Güvenlik Açıkları

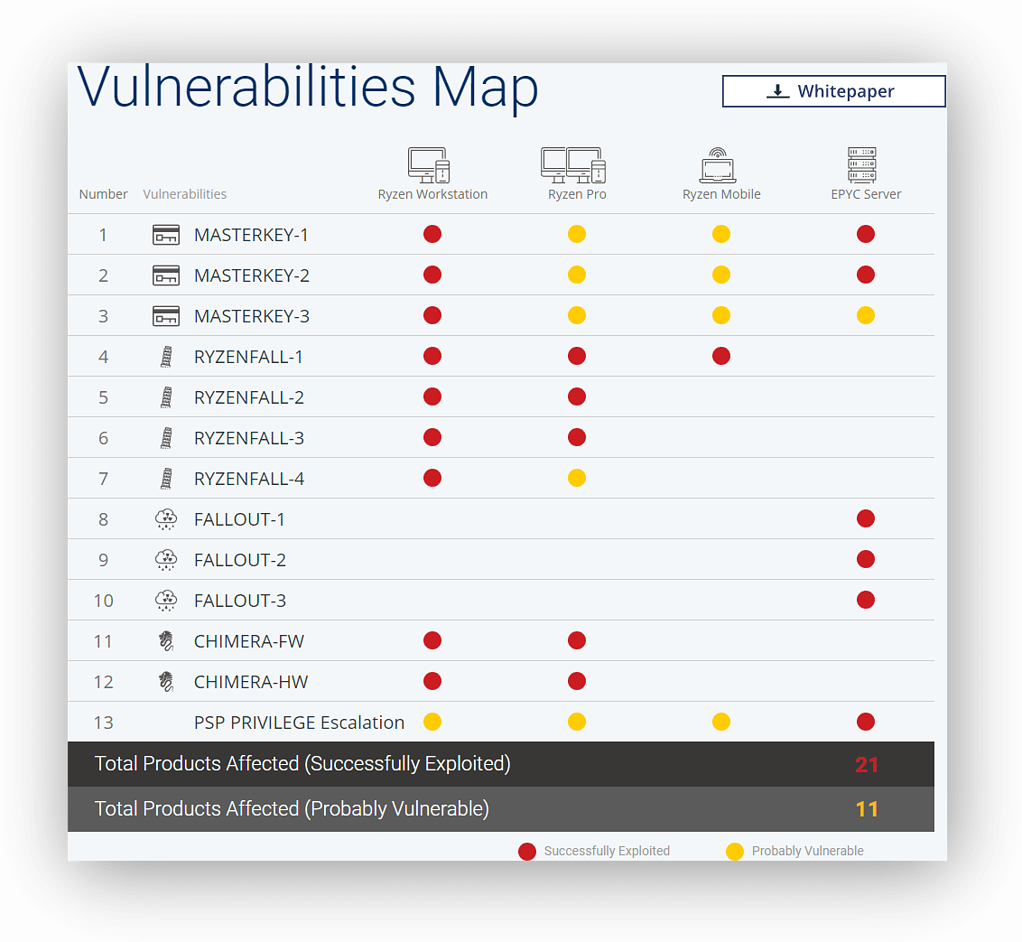

İddia edilen güvenlik açıkları, RYZENFALL, FALLOUT, CHIMERA ve MASTERKEY olmak üzere dört sınıfa ayrılmış durumda. AMD Ryzen, Ryzen Pro, Ryzen Mobile veya EPYC işlemcileri kullanan geniş sunucu, iş istasyonu ve dizüstü bilgisayarlarının tamamını tehdit ediyor.

RYZENFALL

- RYZENFALL, kötü amaçlı kodun AMD Secure Processor1 üzerinde tam kontrol sahibi olmasını sağlar.

- SMRAM ve Windows Kimlik Bilgisi Koruması izole edilmiş bellek gibi korunan bellek alanlarını okumak ve yazmak için Güvenli İşlemci ayrıcalıklarından yararlanılabilir.

- Saldırganlar ayrıca, Windows Credential Guard atlatabilir ve ağ kimlik bilgilerini çalmak için RYZENFALL kullanabilir ve çalınan veriler ile bu ağdaki diğer bilgisayarlara yayılabilir.

- RYZENFALL ayrıca Güvenli İşlemciye kalıcı yazılımlar yüklemek için MASTERKEY adında başka bir sorunla birleştirilebilir. Bu durum uzun süreli endüstriyel casusluk için kullanılabilir.

FALLOUT

- Bu güvenlik açıkları, saldırganların SMRAM ve Windows Credential Guard izole bellek (VTL-1) gibi korunan bellek alanlarının okunmasına ve bunları değiştirebilmesine izin verir.

- Saldırgan, bu güvenlik açıklarından Windows Credential Guard tarafından korunan ağ kimlik bilgilerini çalmak için kullanabilir.

- Bir saldırgan, SMM(System Management Mode)2 de uygulanan BIOS’u tekrar yazabilir.

CHIMERA

- Geriye dönük iki üretici firması bu açıklığı fark etti: bir tanesi firmware üzerinde, diğeri donanımda (ASIC). Arka kapılar, AMD Ryzen yonga setine kötü amaçlı kodun enjekte edilmesine izin verir.

- Chipset, CPU’yu USB, SATA ve PCI-E cihazlarını kontrol eder. Ağ, WiFi ve Bluetooth trafiği genellikle chipset üzerinden de akar. Saldırgan, karmaşık saldırıları başlatmak için araç olarak kullanabilir.

- Chipset tabanlı kötü amaçlı yazılımlar, piyasadaki neredeyse tüm güvenlik çözümlerinden kaçabilir.

MASTERKEY

- AMD Secure Processor ürün yazılımının çoklu güvenlik açıkları, saldırganların Güvenli İşlemciye sızmasını sağlar.

- Piyasadaki neredeyse tüm güvenlik çözümlerine karşı dayanıklı, gizli ve kalıcı kötü amaçlı yazılımları etkinleştirir.

- AMD’nin Secure Encrypted Virtualization (SEV) ve Firmware Trusted Platform Module (fTPM) gibi ürünleri üzerinde değişikliklere izin verir.

- Donanım tabanlı “ransomware”gibi senaryolar ile saldırganlar tarafından kullanılabilir.

Referanslar

1 AMD Platform Security Processor

2 System Management Mode

Severe Security Advisory on AMD Processors

Critical Security Vulnerabilities in AMD Processors Whitepaper