Linux Network 101 – Bölüm 1

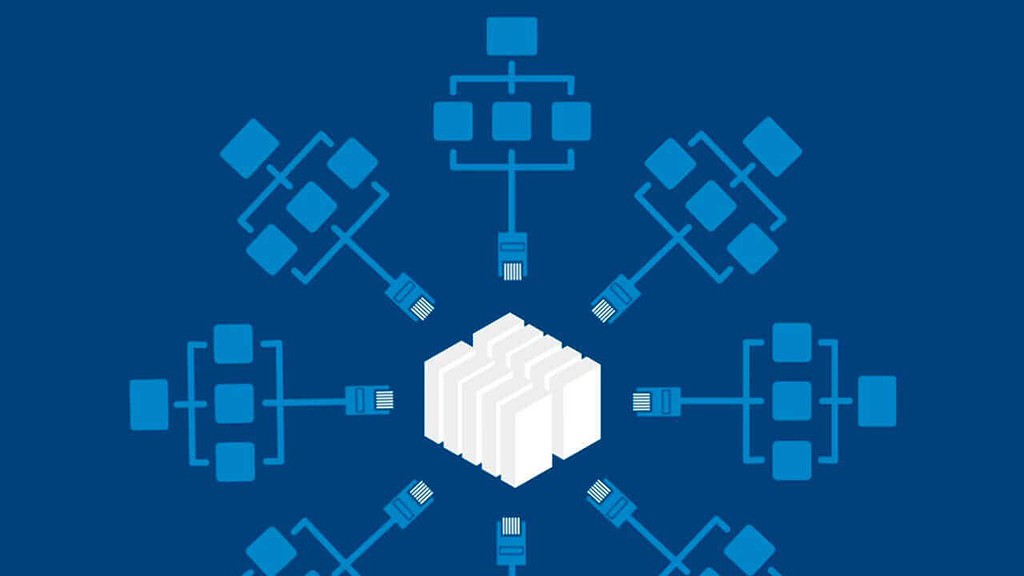

Arkadaşlar herkese merhaba, haftalık gelmesini planladığım bir yazı dizisi ile karşınızdayım. Linux ağ temelleri ve ağ mantığını öğrenmek...

Gigabit Porta Sahip Linux Sunucuların Optimize Edilmesi

Bu yazımda, Gbit/s veri aktarımlarını gerçekleştirmek için işletim sistemini nasıl yapılandırabileceğinizi anlatmaya çalışacağım. Bir süredir 1 Gigabit ağ...

iptables ile NAT’ın Adım Adım Yapılandırılması

Sistemin bir ağ geçidi görevi görebilmesi ve bir yerel ağdaki birden çok ana bilgisayara tek bir ortak IP...

Hurricane Electric’i kullanarak IPv6 Gateway Oluşturmak

Bildiğiniz gibi bizim internet sağlayıcıları kullandıkları tüm cihazlar IPv6 desteklese bile bir takım bahaneler ile kullanıcılara IPv6 vermemeyi...

En Vahşisi CAA: Yeni Standartları Desteklemek

CAA Kaydı Nedir ? Sertifika Yetkilisi Yetkilendirme (CAA) kaydı, bir etki alanı için sertifika vermek için hangi sertifika...

CGNAT’ı atlatma: VPN ile Port Yönlendirme Kılavuzu

Vakti zamanında CGNAT Nedir demiş ve gerekli açıklamalarda bulunmuştuk. Ziyaretçilerimizin kafasındaki sorulara yanıt bulmaya çalışmıştık. CGNAT günümüzde özellikle...

Bufferbloat nedir? Ne işe yarar? Çözümü Nedir?

Bufferbloat, paketlerin aşırı arabelleğe alınmasının neden olduğu paket anahtarlamalı ağlarda yüksek gecikme oranlarının olmasına neden olan bir durumdur....

Sanal Makina Üzerindeki Fortinet’de HTTPS Sorunu

Şimdi Sanal üzerinde Fortinet kurup denemeler yapmam ve sitemin işleyinin nasıl olduğunu anlamam gerekiyordu kurumlara gittiğimde zorlanmamak için...

Dell N4032F Switch İçin Stack Ayarlama

Geçenlerde yeni kurulum için bir takım konfigürasyon işleri yaparken Dell marka N4032F model 2 adet switch elimize geçti...

Hybrid fibre-coaxial Nedir ?

Hybrid fiber-koaksiyel (HFC), optik fiber ve koaksiyel kabloyu birleştiren bir geniş bant ağı için bir telekomünikasyon endüstrisi terimidir....

Carrier-Grade NAT Nedir ?

Büyük ölçekli NAT (LSN) olarak da bilinen Carrier-grade NAT (CGN), son sitelerin, özellikle konut ağlarının, genel ağa IPv4...